飘零2.2山寨概述

飘零山寨分为两种,一种是客户端山寨,另外一种是管理端山寨;客户端山寨就是直接把客户端里面的认证地址,认证页面,连接密码改掉,指向自己的服务器,所有认证授权转为自己的。这样就达到了山寨客户端的目的;至于山寨管理端,就是在客户端里面直接找到软件的服务器地址,认证页面,认证密码。自己写一个管理端,把管理端里面的认证服务器地址,页面,密码换为人家服务器的地址,页面和密码,这样就能够直接连接上对方的服务器,直接增加账号和密码!!两种办法都可以实现山寨!!!

飘零2.2山寨案例分析

客户端山寨

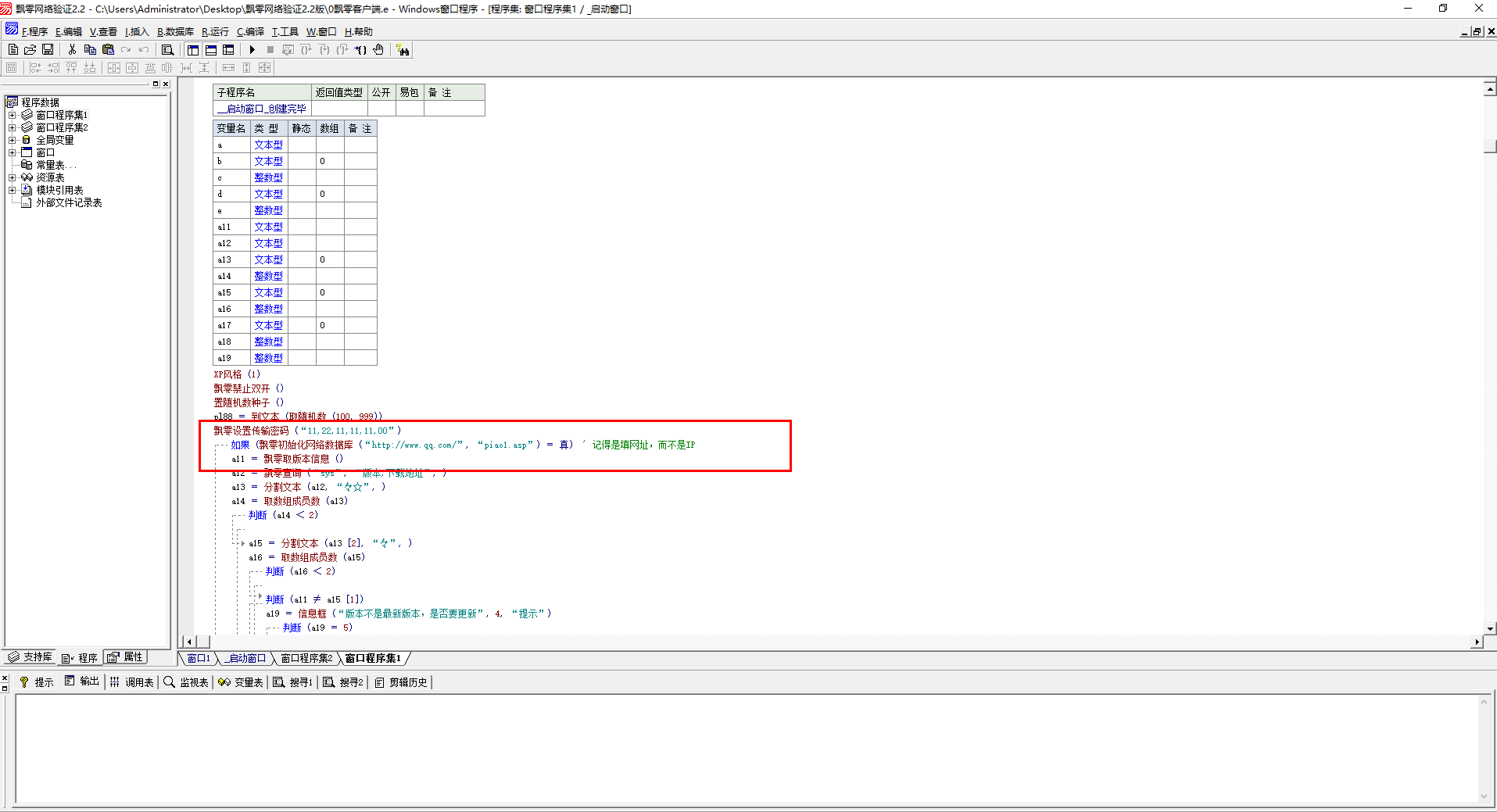

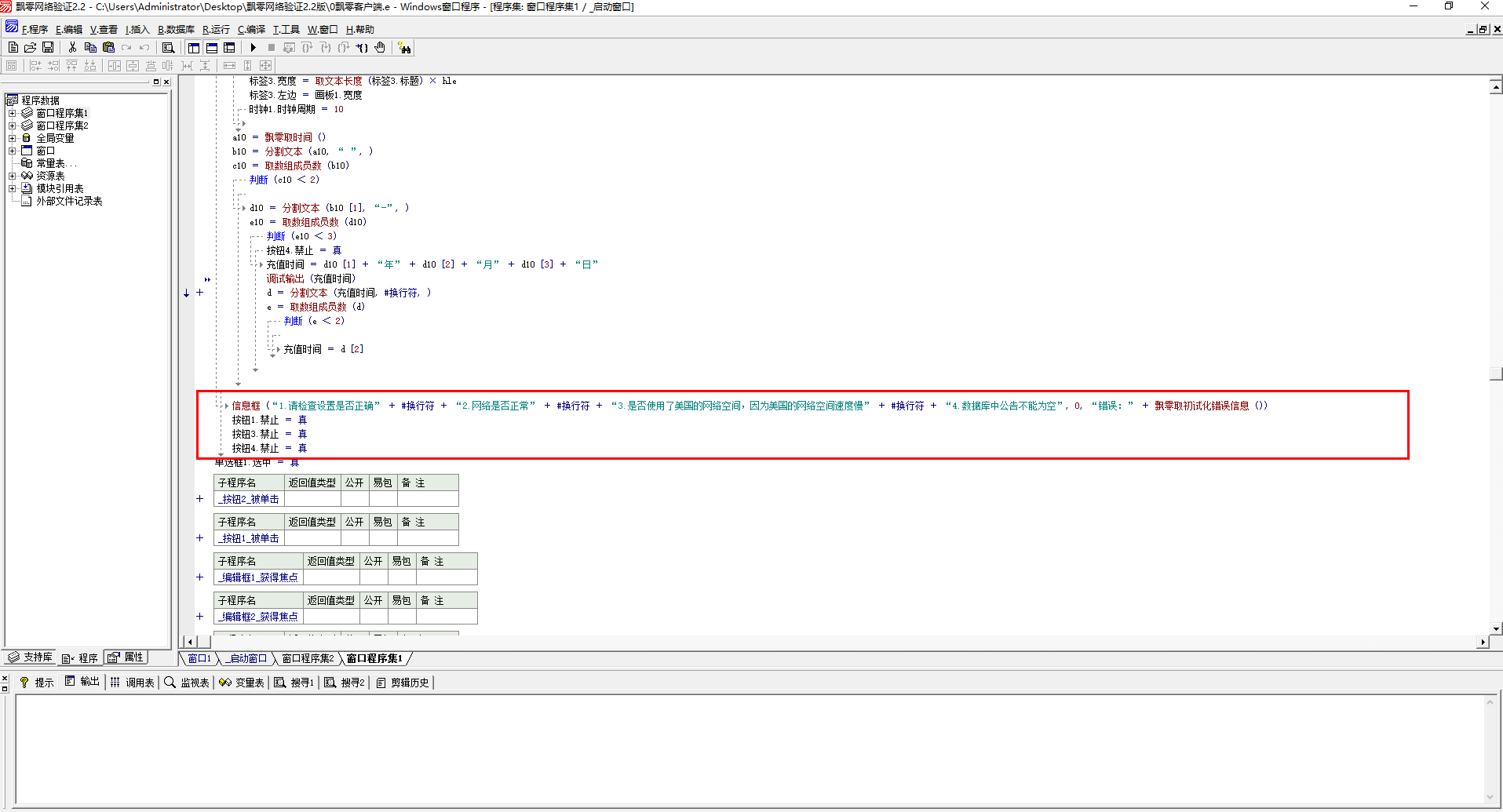

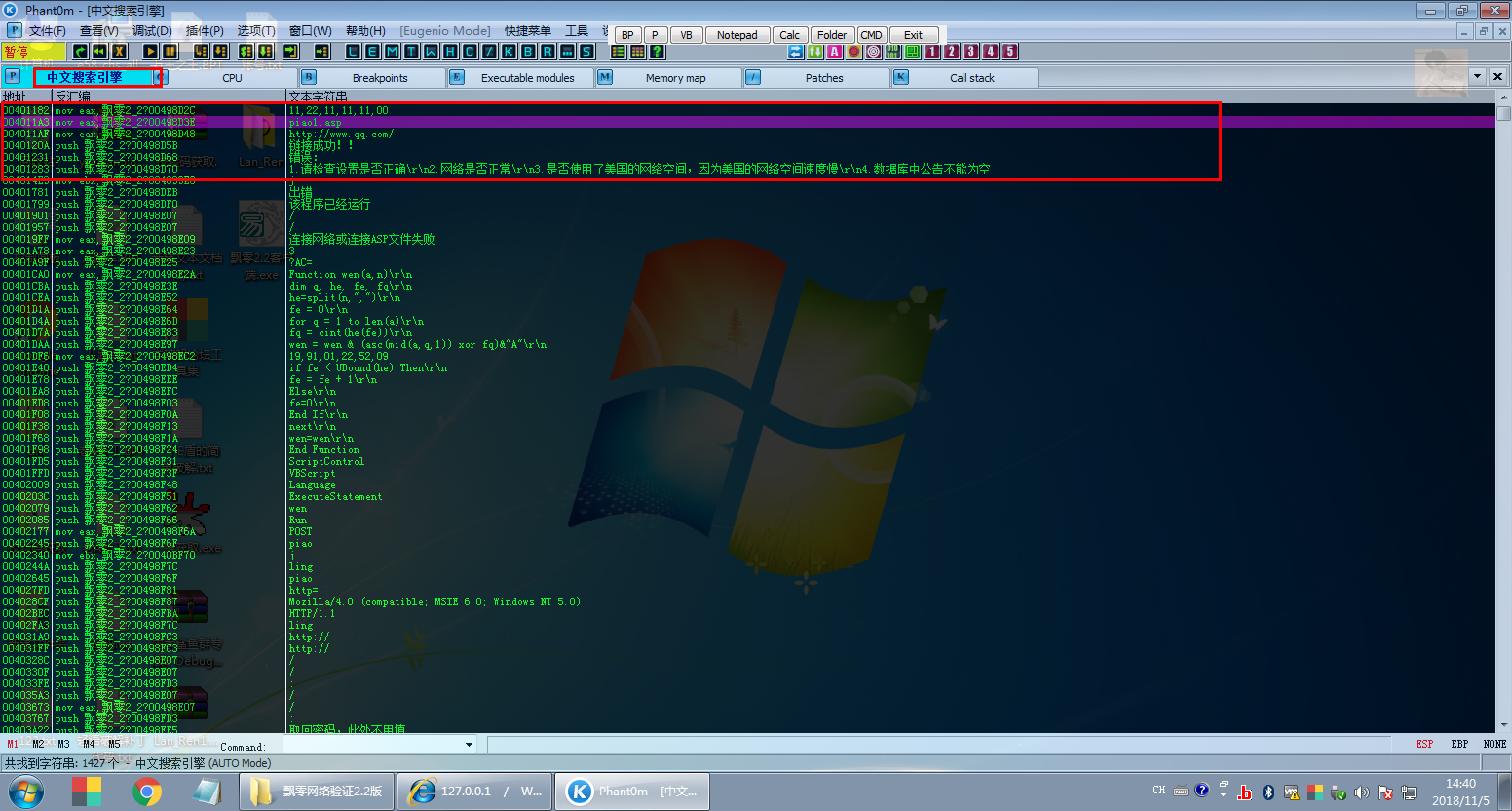

首先,分析一下源代码,看看客户端认证的原理,在启动窗口创建完毕以后,程序就会验证是否能够连接到服务器,是否能够访问认证页面,密码是否正确;如果连接不上,程序就会直接跳转到信息框,提示“1.请检查设置是否正确”“2.网络是否正常”“3.是否使用了美国的网络空间,因为美国的网络空间速度慢”“4.数据库中公告不能为空”。然后禁止点击登录按钮,如图所示:

如果这里对了,就会进行版本等等一系列的东西的判断,因为是实验;所以这里就不用管它了,直接删除这一段代码然后编译一个客户端出来试试,如图所示:

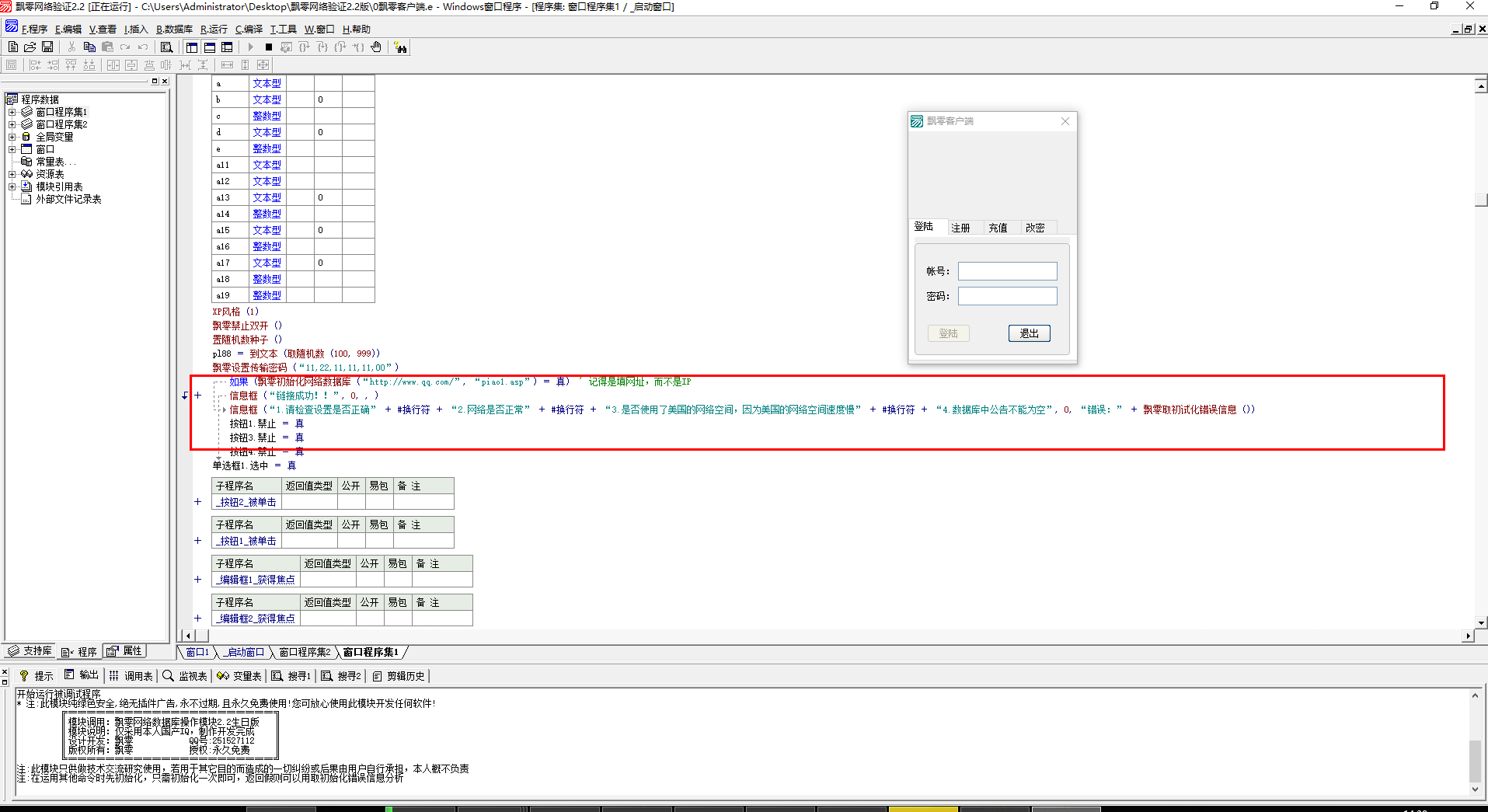

如上图,可以看见,因为连接不到服务器,所以登录按钮被禁止了,然后到本地环境中搭建一个认证服务器,让客户端认证转到本地认证,如图所示:

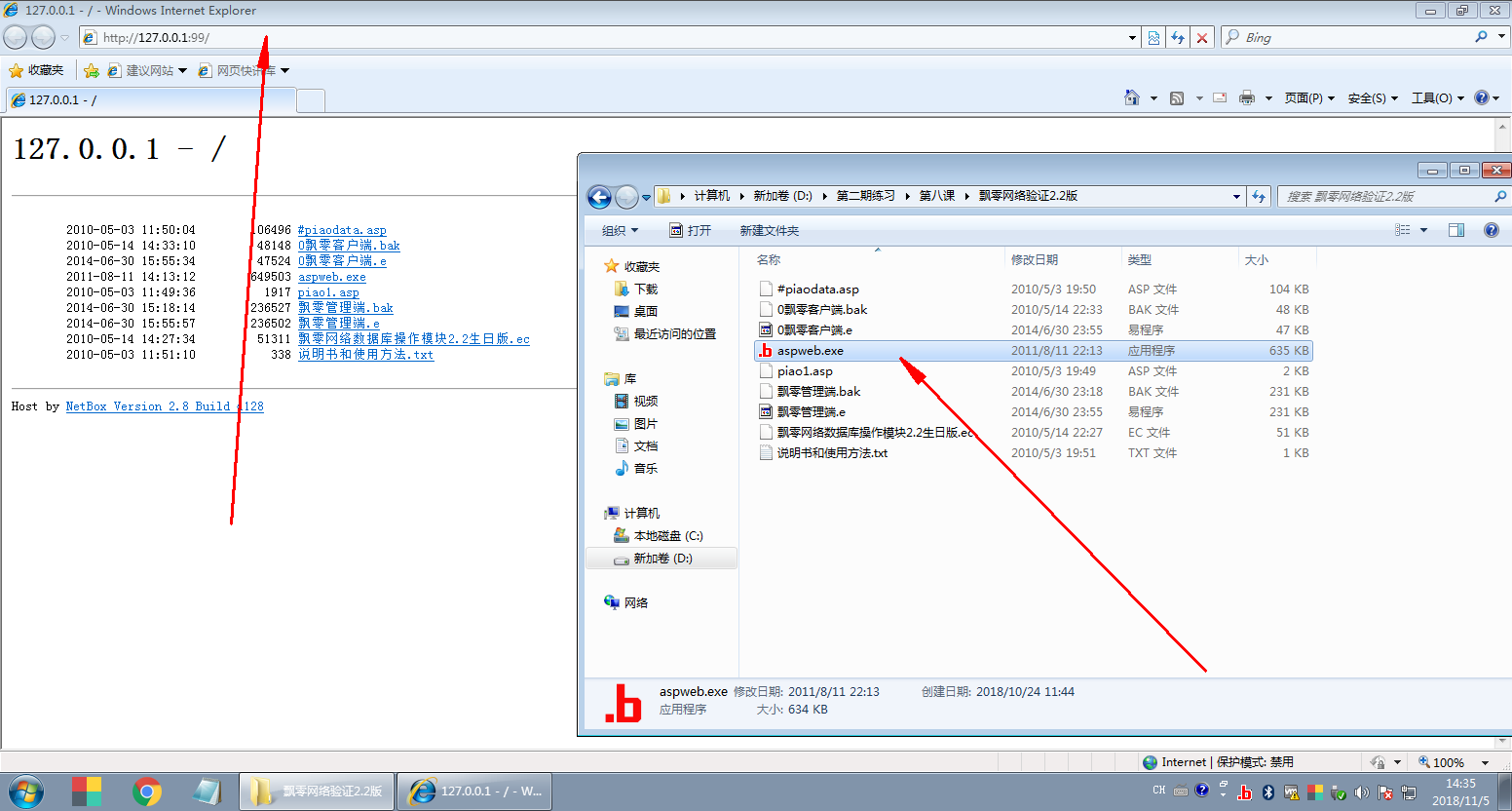

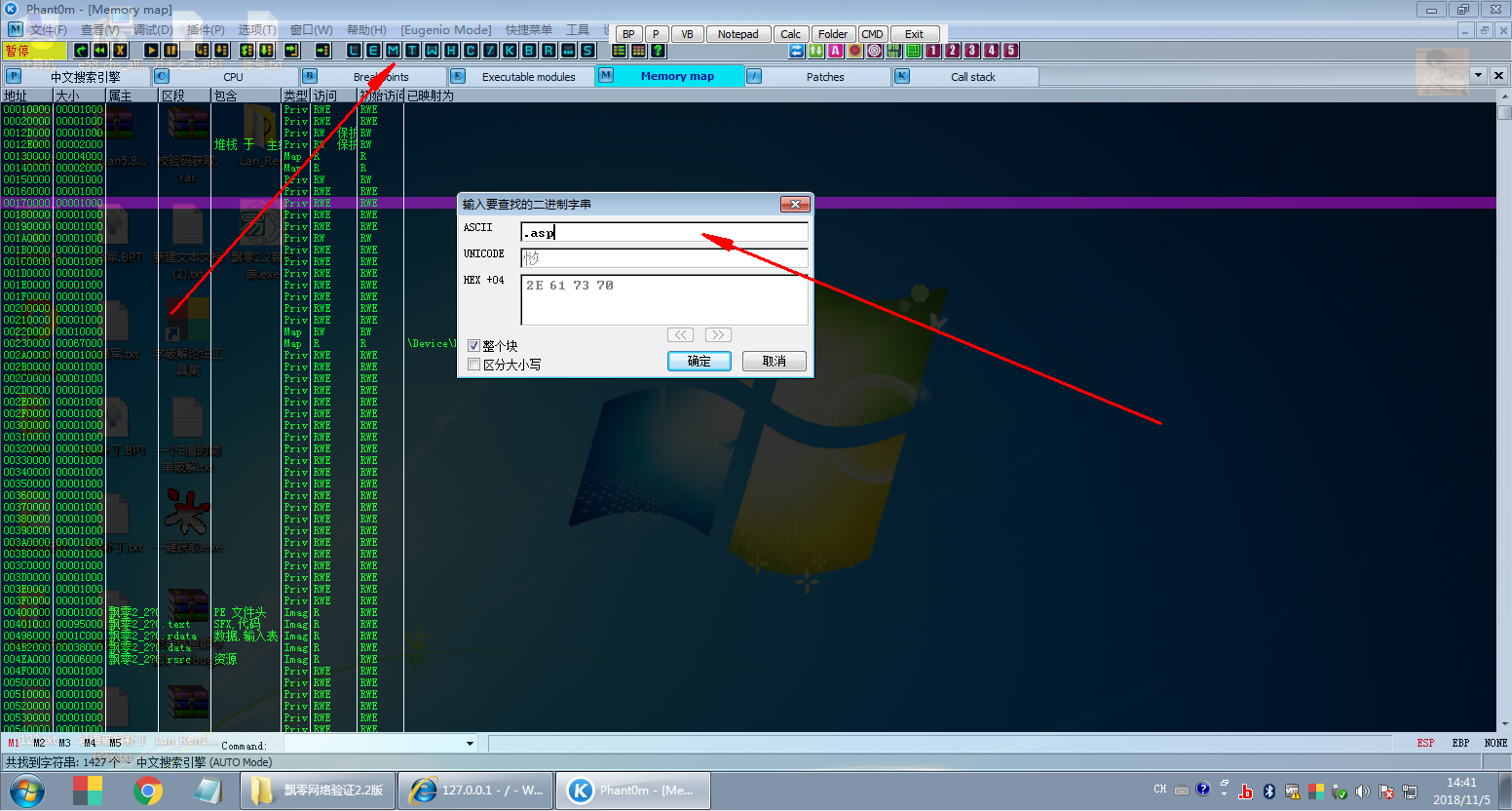

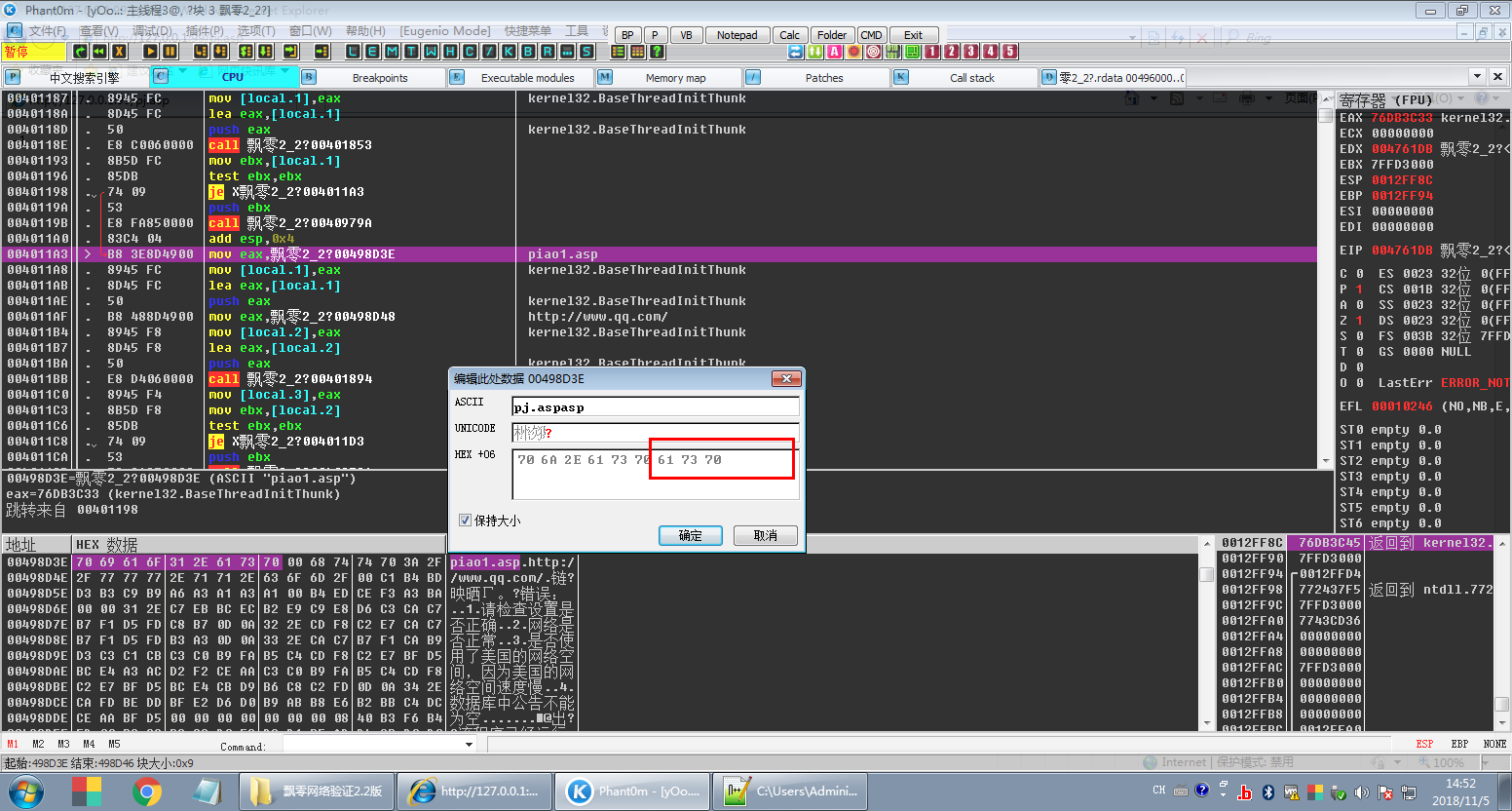

如上图所示,用aspweb.exe搭建一个简单web服务器,让认证文件运行起来,然后将客户端载入OD,在字符串中找到.asp的认证文件,如果字符串被VMP或者找不到,可以到内存中搜索,如图所示:

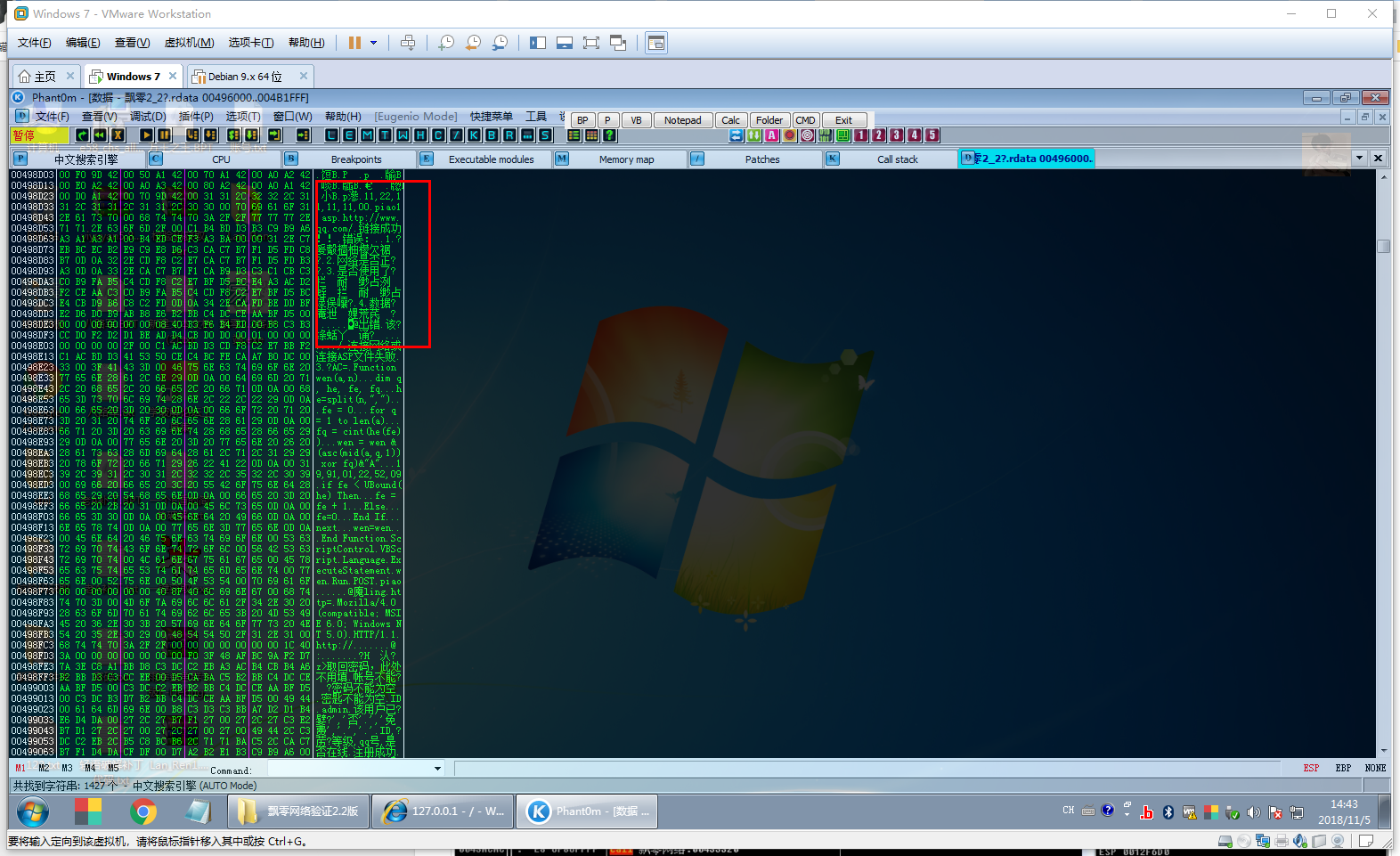

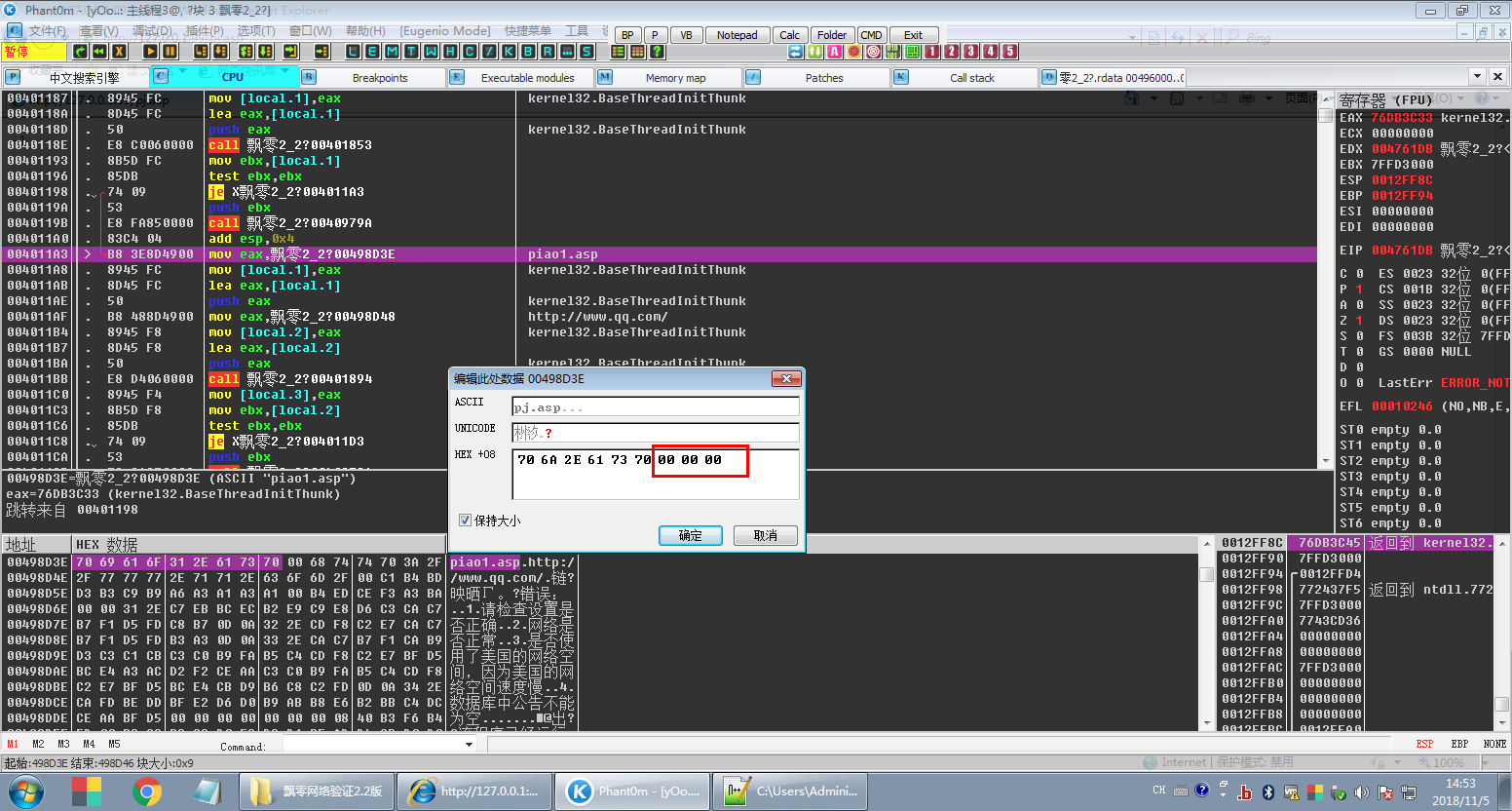

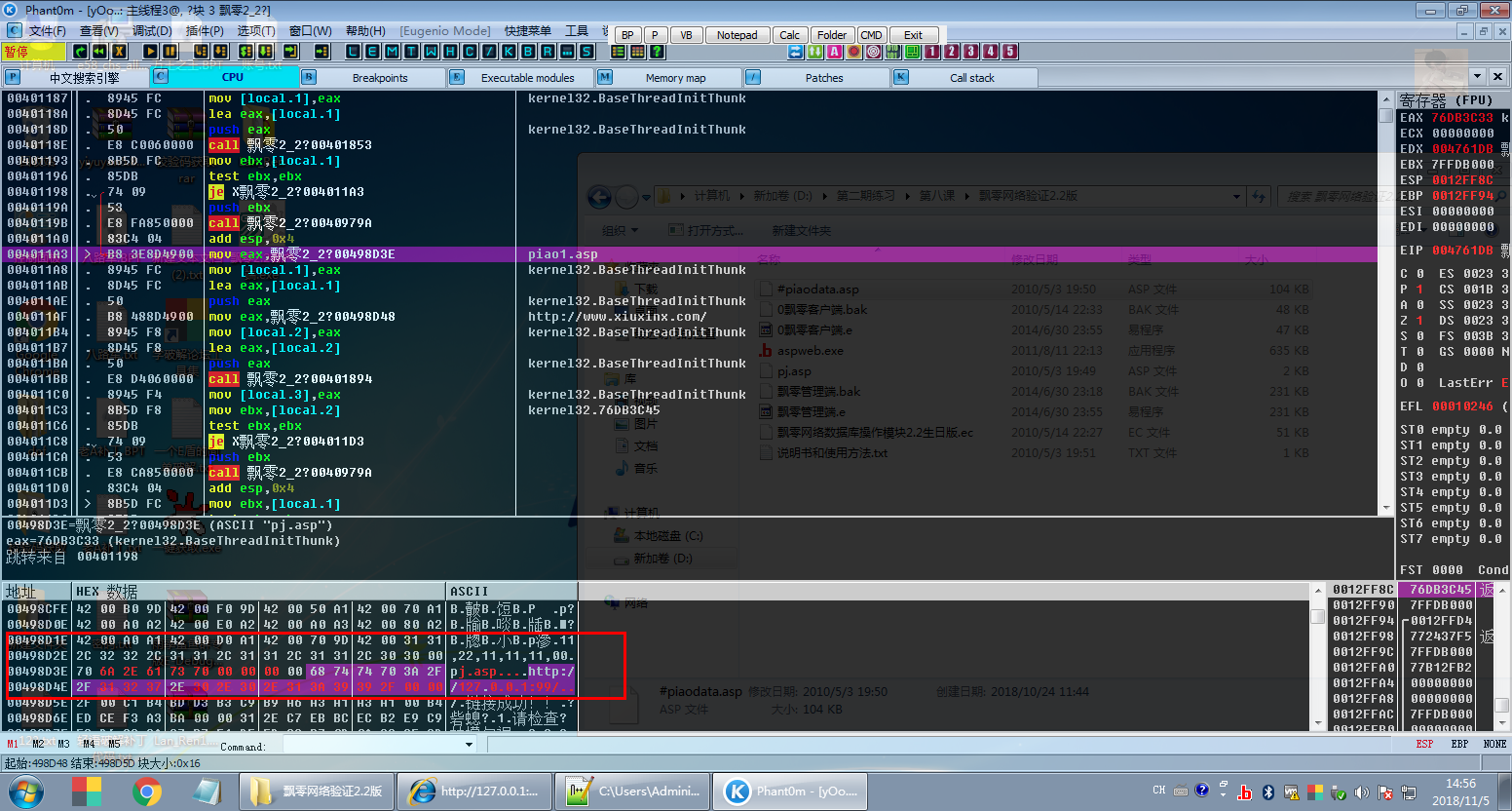

如上图一所示,就是字符串搜索的.asp文件,图二三所示就是特殊情况下,字符串被VMP了或者其他什么原因找不到了,到内存地址中搜索到的.asp文件。然后跟进去,直接在数据窗口中把这个地址改为自己搭建的服务器的地址、密码和认证文件名字,如图所示:

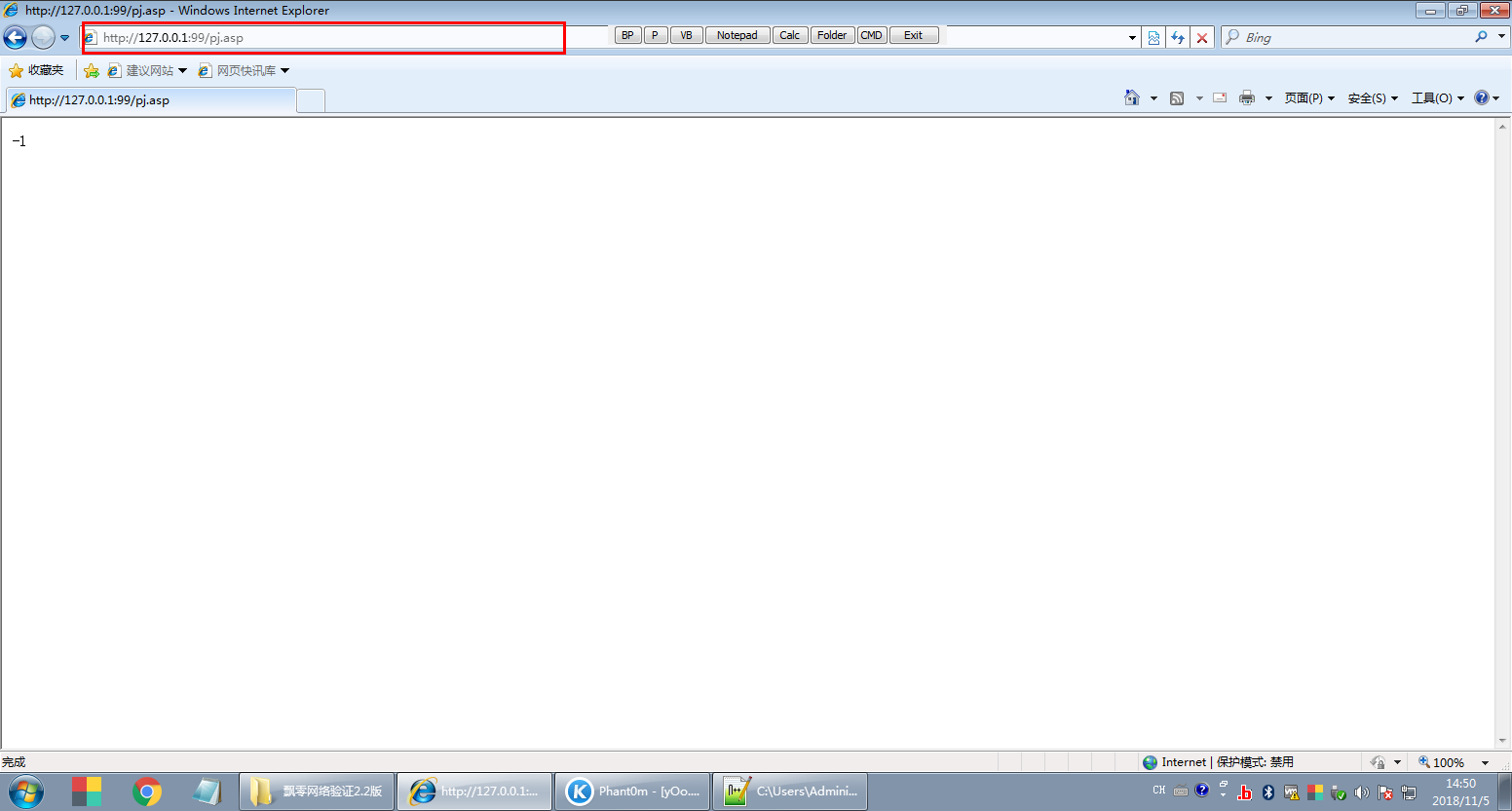

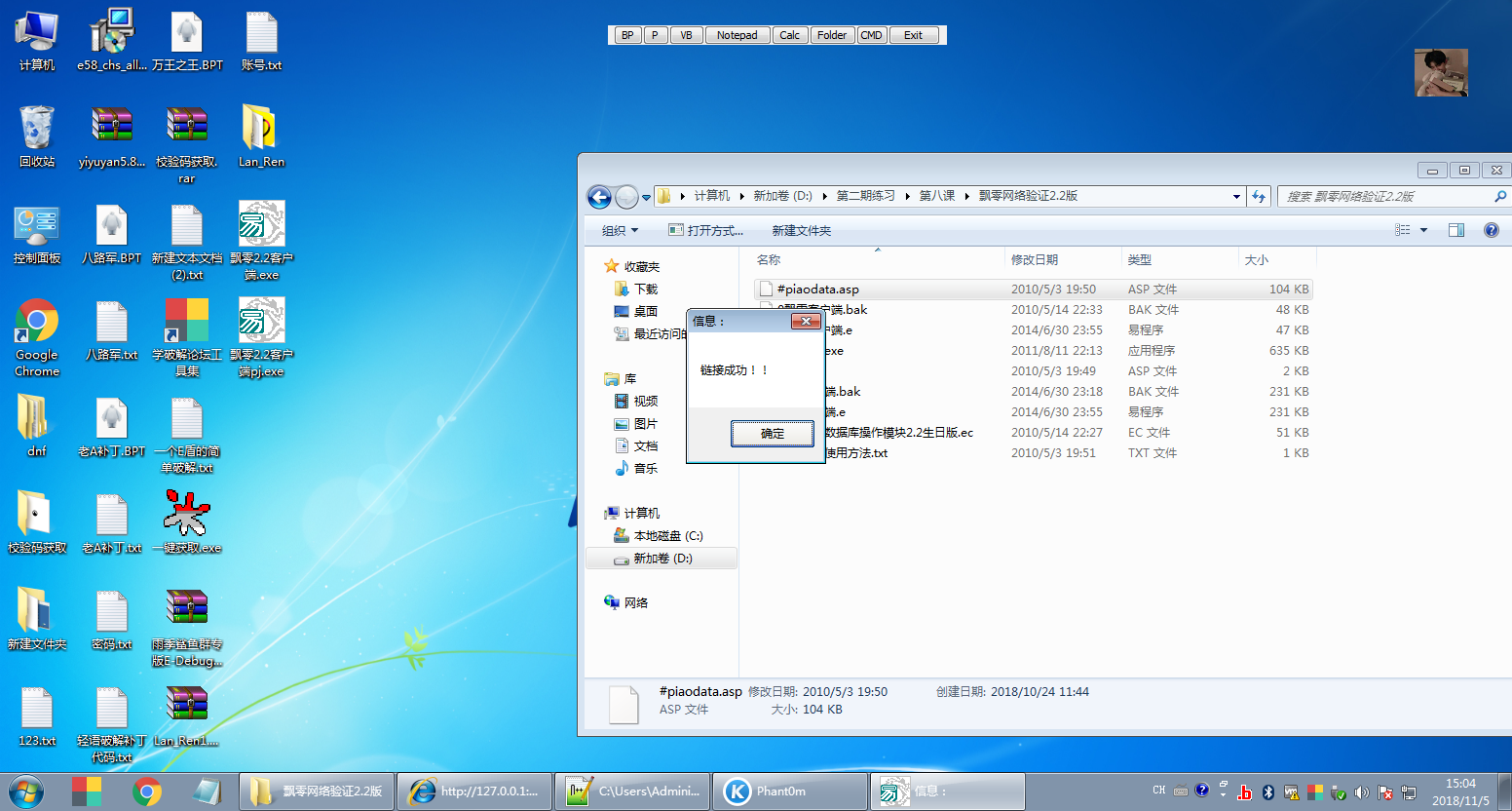

如上图一所示,因为我们本地服务器的地址和认证页面是http://127.0.0.1:99/pj.asp,所以要在数据窗口中把这个认证地址改为我们的,认证页面也是,如图二三所示,但是这里有个问题,那就是我们认证页面位数小与原本文件名的时候,可以把我们的文件名改为和它原本的一样,也可以如图三所示这样,用00 00 00把多余的填充了,因为这里密码和没有变化,所以就不用改了,如果别人的密码和我们不同,比如我们是11,22,11,11,11,00但是,软件作者的是11,22,11,11,22,11,也是同理把密码这里改为我们自己的就行了。保存一下软件后运行,就可以看见提示“链接成功!!”然后登录按钮也可以点击了,如图所示:

这样,再在本地的管理端添加两个账号,软件就可以登录!!!

管理端山寨

管理端的山寨和客户端一样,只是原理不是把客户端认证转为本地,而是在客户端中找到数据库的连接密码和服务器地址,认证页面。把这个服务器地址,连接密码和认证页面管理端的服务器认证地址,这样就可以直接连接对方的认证服务器,从而添加账号密码。

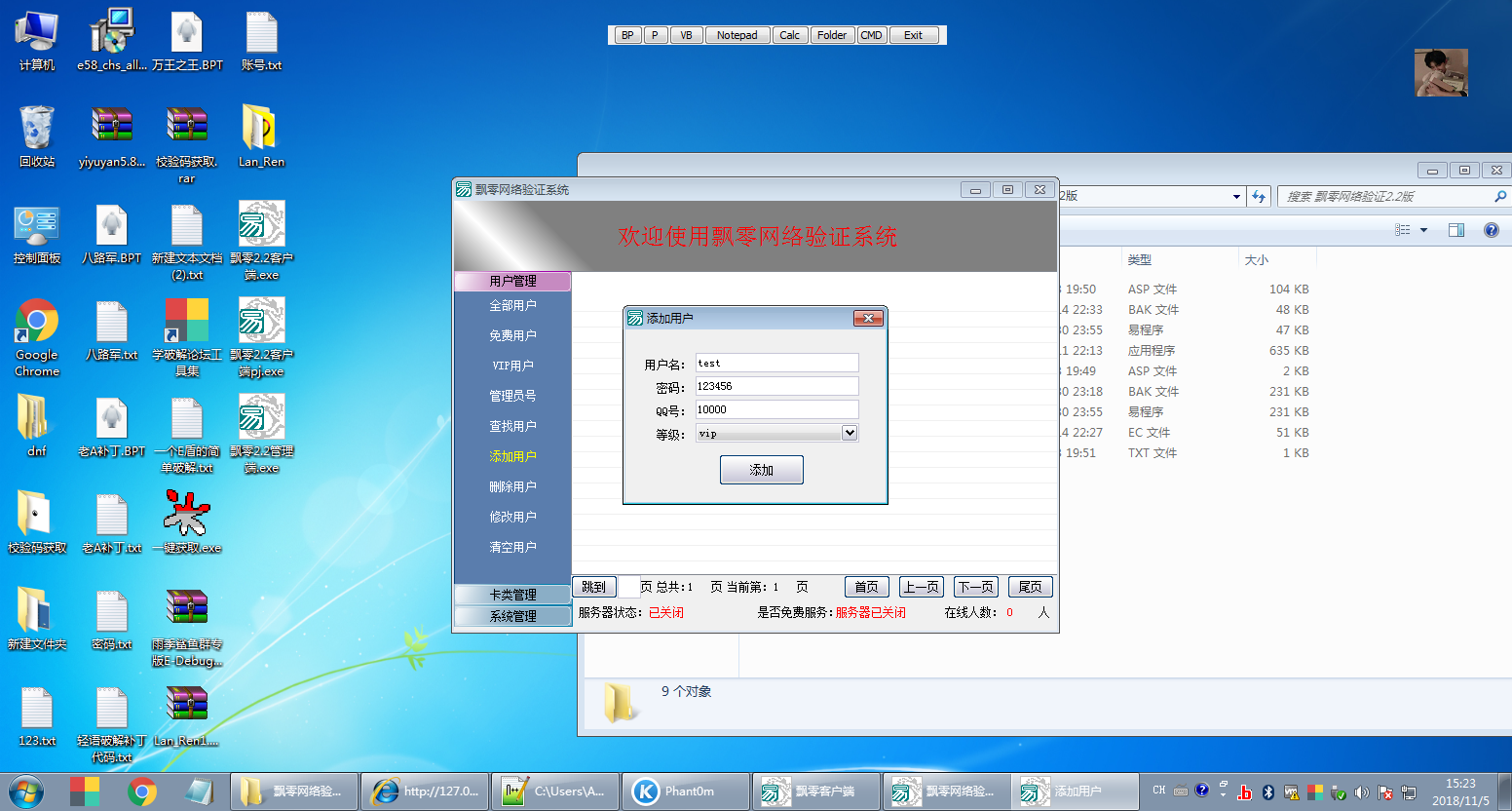

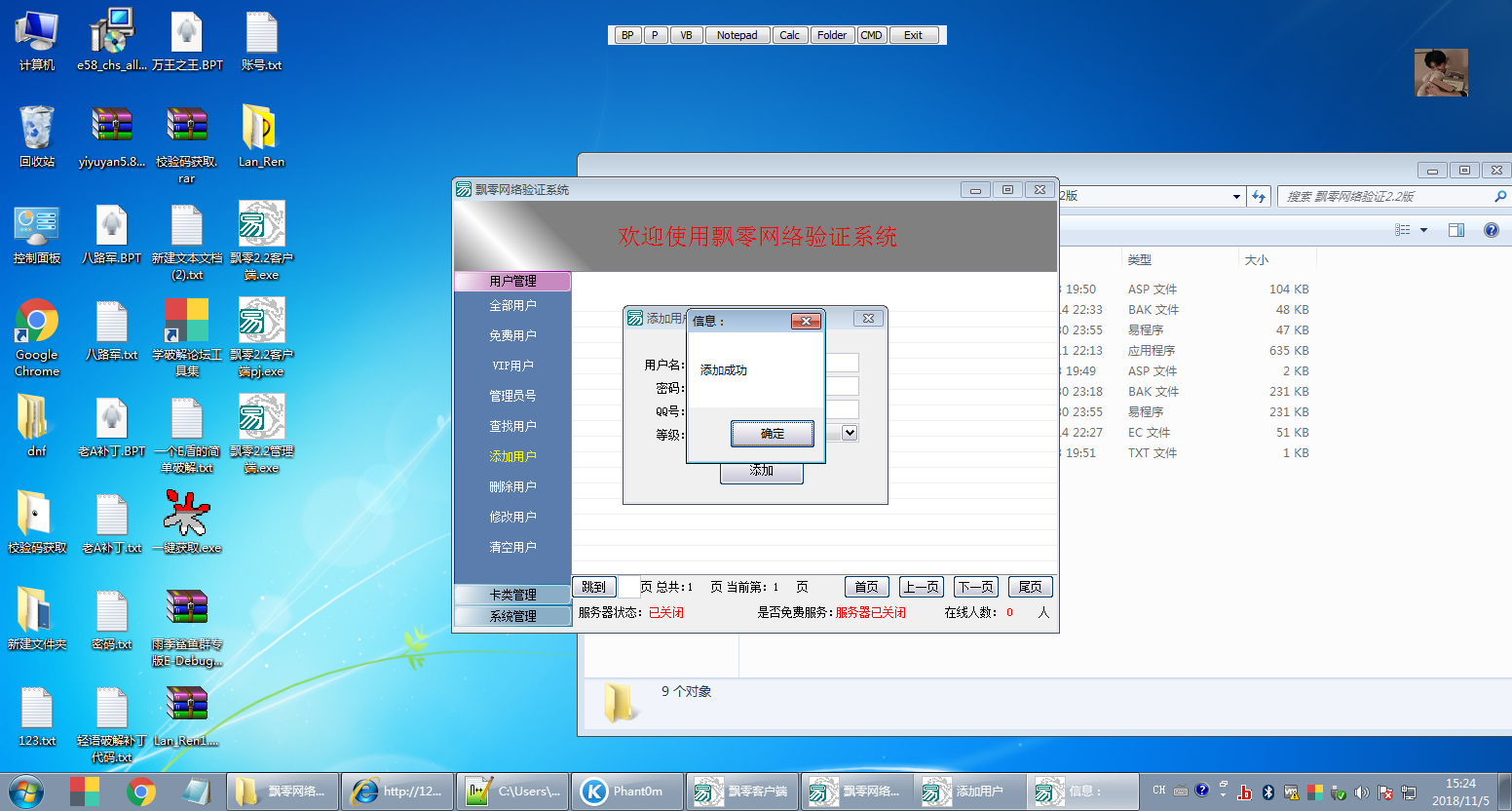

举个例子,如果本地是软件开发者的认证服务器,管理端改为本地认证地址以后,登录以后就可以添加账户了,如图所示:

总结

飘零2.2网络认证的山寨关键点在于三个点,一个是认证服务器地址,一个是认证页面,还有一个服务器连接密码,只要找到了这三个数据,就可以随便玩,很多时候这三个是被处理了的,那就只有尝试爆破了!