前言

本次渗透测试仅仅是因工作需要随便搞了一下,没有深入对system进行提权等操作,只是说一下自己找漏洞的一些思路而已!大概的步骤就是确定目标、收集信息、测试漏洞情况、验证漏洞!

确定目标

这个目标嘛,随便百度找的,因为是工作任务,就没有限定死哪个具体的目标,只是限制了公检法不动就行,这些特殊单位搞了估计就是“银手镯”一对了!因为我这边的任务要求仅限于重庆范围内,而且吧,学校医院这些基本被我们轮了几遍了,我就果断的对准公司企业下手!因为这玩意儿真的非常耗时,所以我就直接用前阵子团队里面小伙伴写的一个脚本跑的,原理有点类似于御剑,直接找有特殊路径或者源代码或者网站备份的RAR打包文件!搜索了一波后再一个个去分析看看!所以这个确定目标的话,我这里基本就是一大堆!

信息收集

对于前面工具里面跑出来的一堆URL进行分析以后,发现很多其实应该都有注入的,但是基本都加了waf/ips等安全设备。绕过费时,每周又必须要提交两个漏洞,这种我基本都是放弃的!一般在这一步的时候,我都是去看看网站后台,然后找一下注入,遇见框框丢sqlmap跑一波,然后看看参数,审计一下参数上面有没有问题。再然后就是看看web是否调用了其他接口,一般接口上面问题最多!简单来说接口有点类似于三不管地带!因为很多时候,程序员在开发的时候,接口都是直接调用,很少注意到接口这里给它过滤。对于提供接口的一方来说,觉得这个我这边都是安全的,给你一个接口而已,肯定也是安全的,只要你那边安全了就没问题。但是往往没想到在web这边调用接口的时候,如果不做处理,一旦拦截到接口地址,所有请求对于接口提供方来说,基本都是合理合法的,请求来自web应用这边。所以,往往这里是一个重灾区!最后如果再收集不到啥有用的信息那就参考圈子阿皮的思路,挖掘子域名,到钟馗查和爱站看看其他信息。一般我很少这样搞!因为太费时,而且不是针对性的去搞。

测试漏洞情况

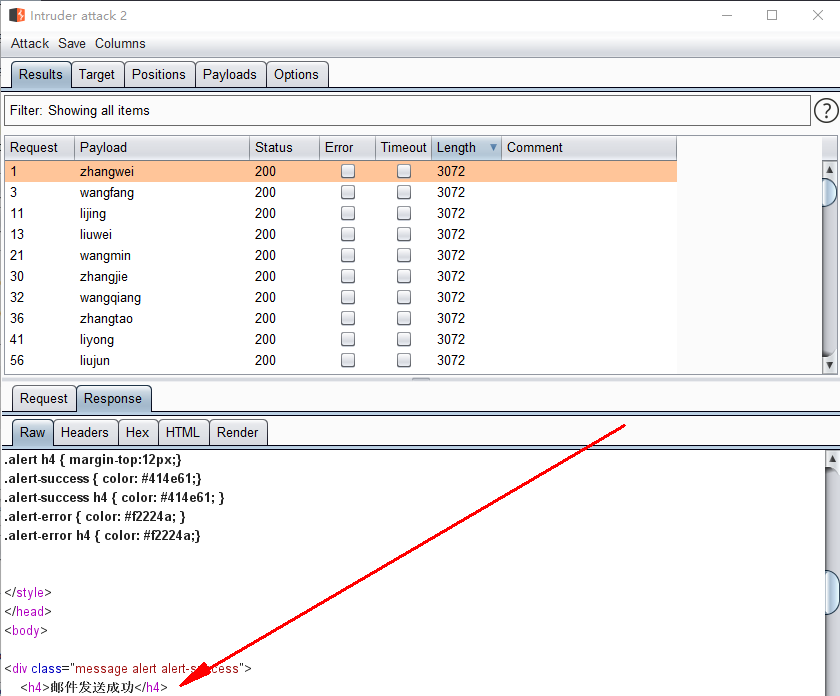

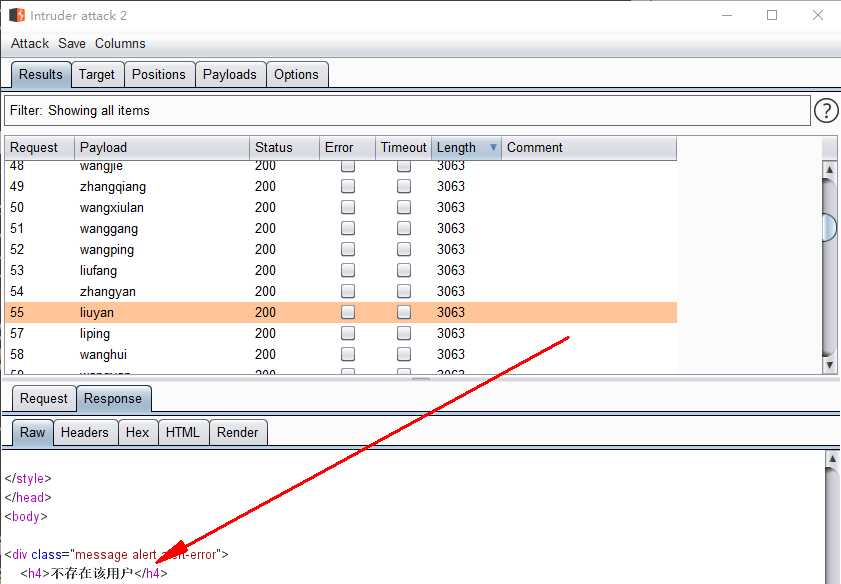

我这里找到了一大堆以后,其实在信息收集这里我就发现了问题,就是这是一家建站公司,他们建的所有网站居然都是由他们提供后台链接,不同账号登陆各自网站的后台。但是这里有个问题,那就是他这个后台有一个忘记密码可以找回密码的功能,而且吧,在找回密码这里,如果你输入用户名出错,直接就提示用户不存在,这也就导致了可以枚举用户名,如图所示:

漏洞验证

这个就很皮了,既然这样,我就果断拿出我的小本本,直接跑一波试试!如图所示:

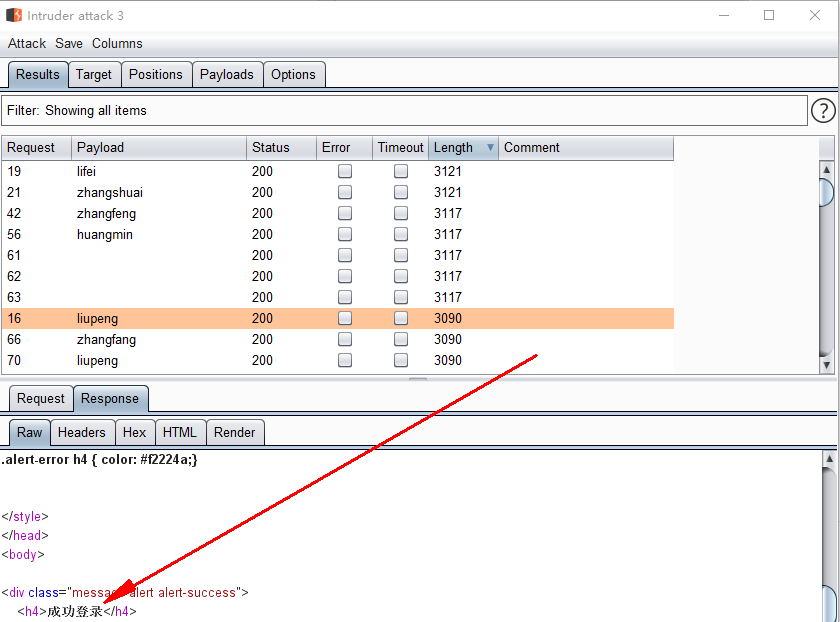

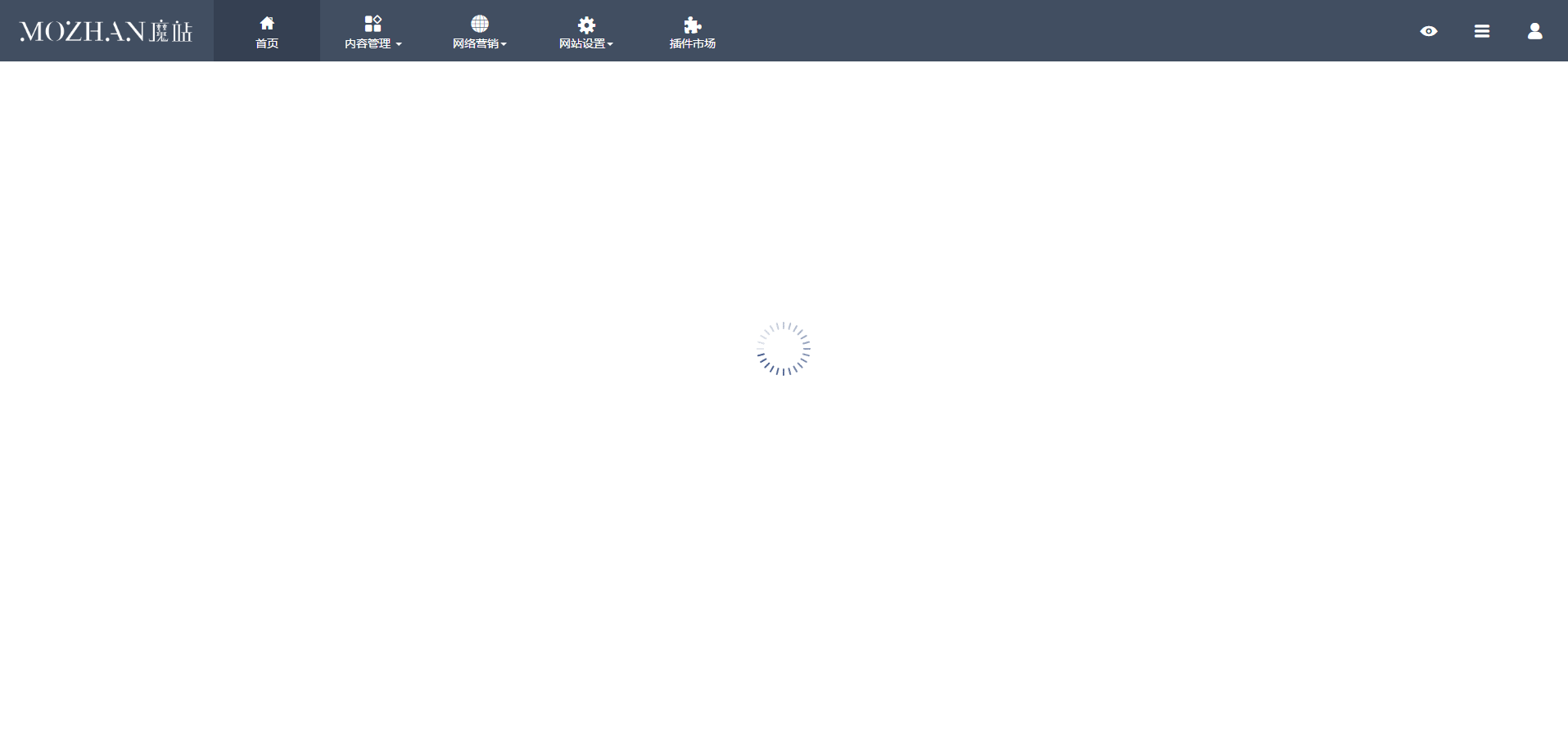

存在的用户就直接发送邮件成功,不存在的就直接给跳转到提示页面,提示该用户并不存在,多耿直!!既然存在用户名枚举,那行,我就一锅端,全部给他枚举出来了。但是,枚举出来没密码,也没什么用啊???这还不简单?既然枚举出来了,那就直接登陆嘛,这么多用户名,还怕没有个一个两个弱口令?直接在登陆的地方,输入密码123456国际通用密码,然后继续去跑,总有那么一两个二愣子的!果不其然,跑出来一堆弱口令用户!如图所示:

最后我也看了一下,其实还可以深入搞下去的,但是这里由于是工作任务,我就没继续搞下去了,哎!没法,限制较多,搞下去就是“银手镯”了,虽然是合法身份,但是还是有条条款款限制的!

总结

其实渗透的姿势很多,我自己知道都有很多,前阵子我就陷入了一个盲区,主要是找漏洞的思路比较少!说过去说过来,还是搞的少了,最近每天加班到凌晨。天天做渗透,主要还是针对内网环境的办公系统,这玩意儿还不能够去网上查询有关信息,所以慢慢的思路也就多了起来!比如通过app着手!比如通过web接口等等!多搞思路也就出来了!